Actualización falsa de CrowdStrike infecta a empresas con malware y limpiadores de datos

En el dinámico entorno de la ciberseguridad, los adversarios siempre buscan explotar cualquier oportunidad. Un incidente reciente demuestra cómo los actores maliciosos pueden aprovechar el caos generado por una actualización defectuosa. Este blog analiza el caso de falsas actualizaciones de CrowdStrike que están siendo usadas para atacar a empresas con malware y herramientas destructivas conocidas como limpiadores de datos.

Contexto del Problema

El pasado viernes, una actualización fallida de CrowdStrike provocó interrupciones masivas en sistemas basados en Windows. Este incidente dejó una ventana de oportunidad que los ciberdelincuentes no tardaron en aprovechar. Las empresas, en su intento de mitigar los efectos negativos, se convirtieron en blancos fáciles para ataques de phishing y malware.

Figura 1. Phishing de temática CrowdStrike dirigido a empresas con malware (Fuente: BleepingComputer)

Comunicación Oficial

CrowdStrike está brindando soporte activo a los clientes afectados por el update problemático. La compañía ha emphasized que la comunicación debe realizarse únicamente a través de canales oficiales para evitar que actores maliciosos se aprovechen de la situación. Esto es particularmente crítico dado que se han observado intentos de phishing que imitan comunicados oficiales de la empresa.

El National Cyber Security Center (NCSC) del Reino Unido también ha alertado sobre el aumento de intentos de phishing relacionados con este incidente.

Malware Disfrazado de Actualizaciones y Correcciones

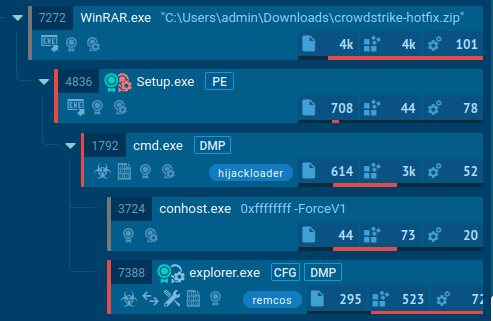

Justo después del incidente, se reportó que los atacantes comenzaron a utilizar el suceso para propagar el malware HijackLoader a través de archivos comprimidos que supuestamente contenían un “hotfix” de CrowdStrike. Este malware posteriormente instala el Remcos Remote Access Tool, otorgando a los atacantes control remoto sobre los sistemas infectados.

Figura 2. Loader de malware disfrazado de actualización de CrowdStrike (Fuente: AnyRun)

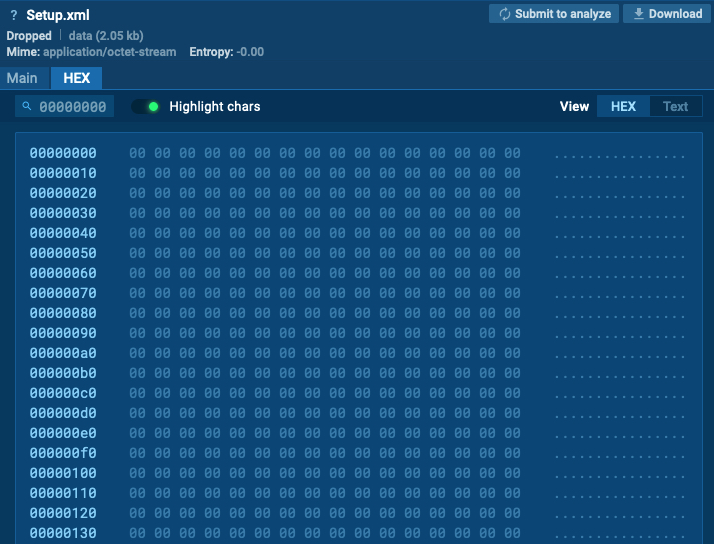

Además, también se ha detectado un limpiador de datos disfrazado de actualización que elimina archivos en los sistemas infectados y posteriormente informa a los atacantes a través de Telegram.

Figura 3. Actualización falsa de CrowdStrike que sobrescribe archivos (Fuente: AnyRun)

Impacto en Empresas

Este tipo de ataque se aprovecha del nivel de urgencia y desorganización generado por el fallo inicial. Según Microsoft, alrededor de 8.5 millones de dispositivos Windows fueron afectados en tan solo 78 minutos. Esto llevó a una serie de incidentes secundarios, incluyendo cancelaciones de vuelos y fallos en servicios críticos como hospitales y sistemas financieros.

CrowdStrike ha proporcionado instrucciones detalladas para llevar a cabo una recuperación efectiva de los sistemas, incluyendo la recuperación de llaves de BitLocker y recursos de entorno en la nube.

Este incidente subraya la importancia de mantenerse alerta y escéptico ante cualquier comunicación no verificada, especialmente durante situaciones de crisis. La buena ciberhigiene y el protocolo de doble verificación pueden ser la línea que marque la diferencia en la defensa contra ciberataques.

Para más detalles sobre cómo evitar estos tipos de amenazas y mejores prácticas de seguridad, consulte el sitio oficial de CrowdStrike.

Conclusión

En el mundo actual de ciberseguridad, es crucial que las empresas y los usuarios finales estén siempre vigilantes y preparados para reaccionar ante incidentes imprevistos. Mantenerse informado y seguir las mejores prácticas es la clave para minimizar el impacto de ataques maliciosos y proteger los activos de su organización.